Paulo Guedes denuncia invasão de celular à Polícia FederalComo ativar os recursos de segurança do Telegram

Em decisão que permitiu a prisão temporária de quatro suspeitos no caso, o juiz Vallisney de Oliveira, da 10ª Vara de Justiça Federal, em Brasília, afirmou que a PF verificou rotas e interconexões de ligações feitas para Moro, em especial as que tinham número de origem idêntico ao usado pelo ministro.

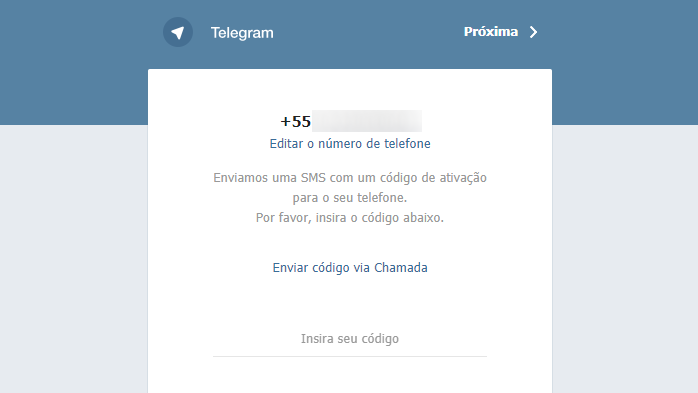

A análise levou à operadora Datora Telecomunicações, que teria transportado chamadas realizadas por meio do serviço de VoIP da microempresa BRVOZ. O VoIP permite realizar ligações por computadores o smartphones ou telefones convencionais usando a internet. A decisão judicial destaca que o serviço permite “realizar ligações telefônicas simulando o número de qualquer terminal telefônico como origem das chamadas”. Os invasores teriam solicitado o código de ativação da conta de Moro no Telegram Web por meio de ligação. Por padrão, o código é enviado como mensagem no aplicativo do Telegram no celular. Caso não seja usado em dois minutos, o usuário pode solicitar o recebimento via mensagem SMS. Se mesmo assim não for usado, o código pode ser enviado por ligação – em nossos testes, ele foi direto para a caixa postal. Os invasores teriam usado VoIP para fazer diversas ligações ao número de Moro na tentativa de manter a linha ocupada e evitar que ele atendesse à chamada do Telegram. O VoIP, que estaria com o número do ministro, também foi usado para ligar à sua caixa postal e ouvir o código de ativação. Segundo a PF, Moro não teria sido o único a receber ligações de seu próprio número. Também teriam passado por casos parecidos o desembargador Abel Gomes, do Tribunal Regional da 2ª Região, que julga processos da Lava Jato no Rio de Janeiro; o juiz federal Flávio Lucas, da 18ª Vara Federal do Rio de Janeiro; e os delegados da PF, Rafael Fernandes e Flávio Vieitez Reis. Os investigadores apontam que clientes da BRVOZ realizaram 5.616 ligações com números de origem e destino idênticos.

PF busca “patrocinadores” de invasão

A Polícia Federal conseguiu chegar aos quatro suspeitos presos temporariamente após delimitarem IPs dos dispositivos que se conectaram ao VoIP da BRVOZ. Os investigadores entraram em contato com os provedores de internet e identificaram os usuários dos IPs com base em registros cadastrais. Foram presos Walter Delgatti Neto, em Araraquara; Danilo Cristiano Marques, em Ribeirão Preto; e o casal Gustavo Henrique Elias Santos e Suelen Priscila de Oliveira, em São Paulo. Segundo a Polícia, os dois últimos apresentam movimentações bancárias suspeitas. A PF afirma que Gustavo movimentou R$ 424 mil em sua conta entre 18 de abril e 29 de junho de 2018, mesmo com renda informada de R$ 2.866. Suelen, por sua vez, teria movimentado R$ 203,5 mil entre 7 de março e 29 de maio de 2019, com renda informada de R$ 2.192. “Há fortes indícios de que os investigados integram organização criminosa para a prática de crimes e se uniram para violar o sigilo telefônico de diversas autoridades públicas brasileiras via invasão do aplicativo Telegram”, diz a decisão judicial. O documento afirma que é preciso “realizar o rastreamento dos recursos recebidos ou movimentados pelos investigados e de averiguar eventuais patrocinadores das invasões legais dos dispositivos”. O juiz permitiu a quebra do sigilo bancário, telefônico e de e-mail dos quatro suspeitos no período entre 1º de janeiro e 17 de julho de 2019. Com informações: BBC, Veja, Estadão.